漏洞概述 | |||

漏洞名称 | Rsync 堆缓冲区溢出漏洞 | ||

漏洞编号 | QVD-2025-3022,CVE-2024-12084 | ||

公开时间 | 2025-01-14 | 影响量级 | 十万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 9.8 |

威胁类型 | 代码执行 | 利用可能性 | 高 |

POC状态 | 未公开 | 在野利用状态 | 未发现 |

EXP状态 | 未公开 | 技术细节状态 | 未公开 |

利用条件:需要开启Rsyncd的匿名访问设置。 | |||

01 漏洞详情

影响组件

Rsync是一款高效、灵活的文件同步工具,广泛用于远程和本地数据备份、镜像同步,通过增量备份技术实现快速、低带宽占用的数据传输。

漏洞描述

近日,奇安信CERT监测到官方修复Rsync 堆缓冲区溢出漏洞(CVE-2024-12084),该漏洞存在于Rsync的守护进程中,由于对用户控制的校验和长度(s2length)处理不当,当Rsyncd配置为允许匿名访问时,攻击者可以构造恶意的校验和长度,从而将恶意代码写入内存并执行。攻击者可以利用这一漏洞实现远程代码执行,甚至接管服务器权限。鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

3.2.7 <= rsync < 3.4.0

其他受影响组件

无

03 复现情况

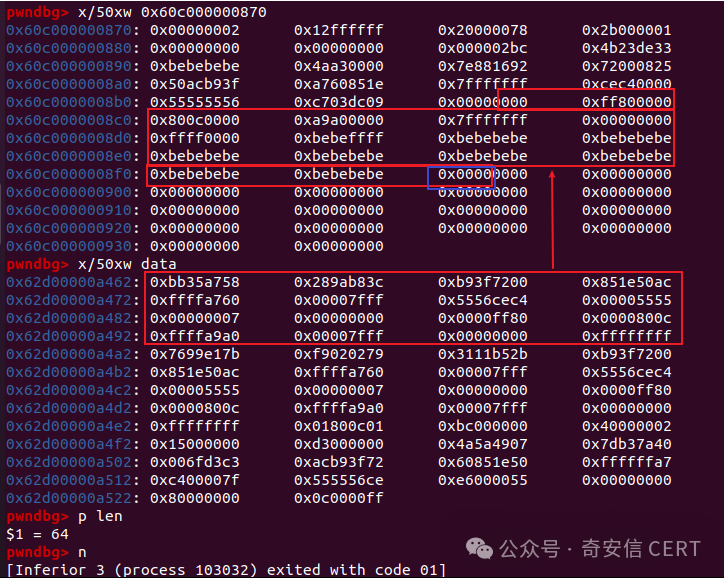

目前,奇安信威胁情报中心安全研究员已成功复现Rsync 堆缓冲区溢出漏洞(CVE-2024-12084),截图如下:

04 处置建议

安全更新

目前官方已有可更新版本,建议受影响用户升级至3.4.0及以上的最新版本:

https://rsync.samba.org/

缓解措施:

1.修改rsyncd.conf中的配置以禁用匿名用户访问Rsync;

2.通过防火墙或外部策略限制对873端口的访问,仅对受信任的主机开放Rsyncd端口。

05 参考资料

[1]https://www.openwall.com/lists/oss-security/2025/01/14/3

[2]https://access.redhat.com/security/cve/CVE-2024-12084

发表评论